前言

傳統上,企業提供虛擬私人網路(virtual private network,VPN)供員工進行遠端存取,然而這種模式正普遍面臨挑戰。根據 Tailscale 最新的《2025 零信任狀態》白皮書,數據顯示:

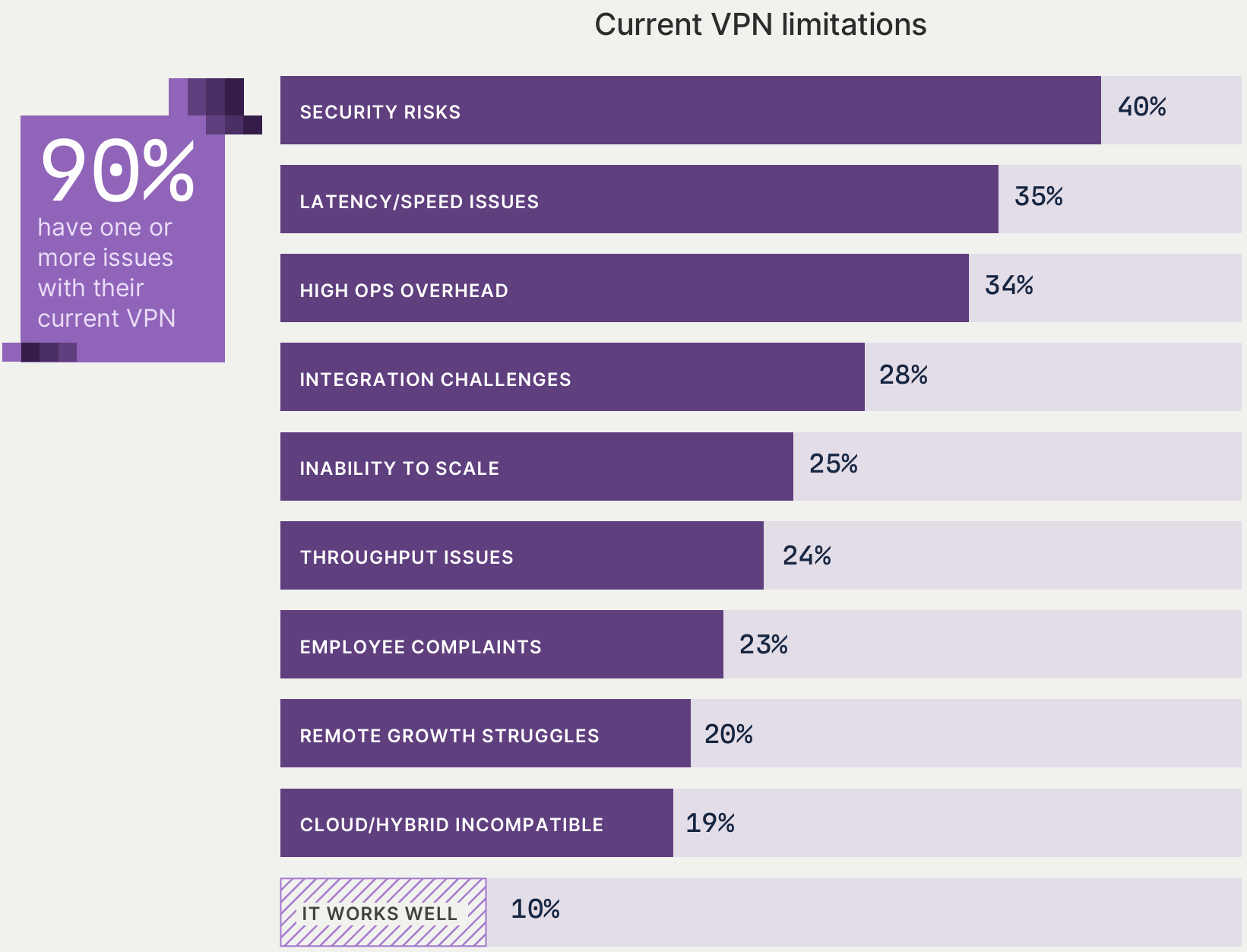

- 高達 90% 的組織在使用現有 VPN 時至少遇到一個問題。

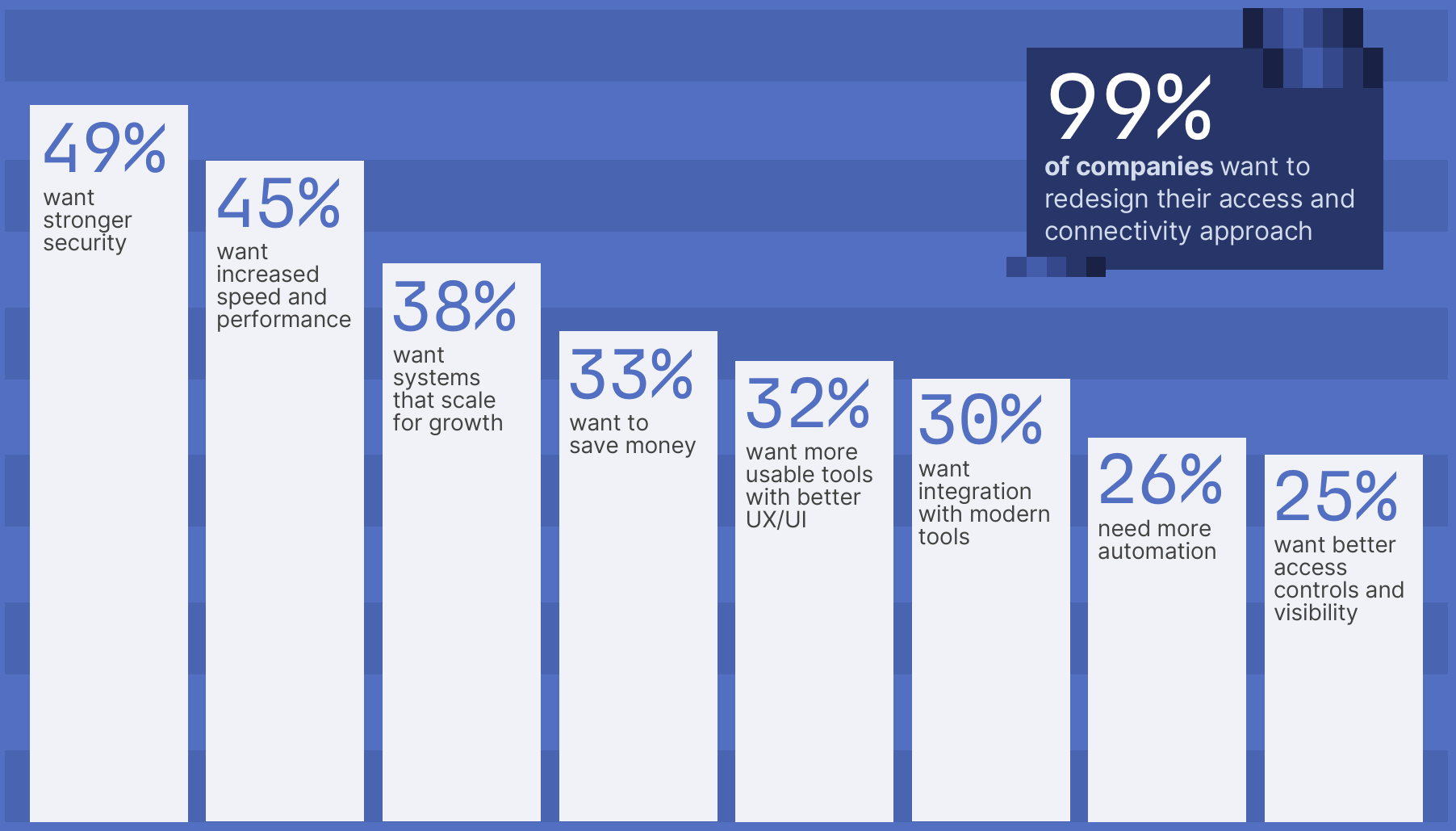

- 更有 99% 的公司希望重新設計其存取和連接方式。

這些數據清楚表明,傳統的「城堡加護城河」網路安全模型已走入死胡同。過去將網路切割為「可信內部」與「不可信外部」的架構,在今日混合辦公、雲端服務與行動裝置普及的環境下,已無法有效阻絕各類威脅。

本文旨在深入探討傳統 VPN 的侷限性,並透過一個常見的實際案例——從外網存取公司內部的網路儲存伺服器(network attached storage,NAS)檔案——來具體說明零信任架構如何解決這些痛點。

傳統 VPN 模式的固有挑戰

傳統 VPN 的設計初衷是將遠端使用者「帶回」公司內網,使其彷彿置身於辦公室。然而,這種設計也帶來了三大固有缺陷:

- 過度寬鬆的權限:一旦連上 VPN,使用者通常就獲得了對整個內部網路的廣泛存取權,這遠遠超出了其工作所需。

- 嚴重的安全風險:白皮書中 40% 的受訪者將「安全風險」列為 VPN 的首要問題。一旦 VPN 憑證外洩,攻擊者就等於拿到了一把能打開公司所有大門的萬能鑰匙,可以在內網中自由「漫遊」,進行橫向移動(lateral movement),尋找下一個攻擊目標。

- 效能瓶頸與使用者體驗不佳:遠端流量必須先經中央閘道再轉送至目標,造成路徑冗長,延遲增加且頻寬受限,進而嚴重影響整體生產力。

實際案例:存取企業內部 NAS

以一名員工在家存取內部 NAS 上的企劃檔案為例:

- 員工啟動 VPN、輸入憑證並連線成功,電腦即成為內網一部分。

- 若駭客竊取該憑證,不僅能直接存取 NAS,還能掃描並攻擊內部其他伺服器與資料庫。

- 此即為典型的「橫向移動攻擊風險」。

零信任架構正是要有效防止這類基於網路位置的隱性信任,僅授予使用者所需的最小權限。

零信任的核心原則與實現技術

零信任是一種現代化安全模型,其核心理念為「永不信任,一律驗證(Never Trust, Always Verify)」,並屏棄傳統基於網路邊界的隱性信任假設,建立在以下三大原則之上:

- 明確驗證:無論使用者或設備位在何處,每次存取請求皆須嚴格進行身份驗證與授權。

- 最小權限存取:僅授予使用者完成工作所需的最小權限,以大幅縮小潛在攻擊面。

- 假設威脅存在:預設網路中任一位置(內外部)皆可能遭受威脅,須持續監控並驗證。

技術實現上,零信任網路存取(zero trust network access,ZTNA)是實現零信任原則的核心技術。其運作模式與傳統 VPN 存在根本上的不同:

- 傳統 VPN 的存取模型:將通過驗證的使用者「接入」整個可信的企業內網。這相當於給予使用者一把能打開整棟大樓所有門的萬能鑰匙,使其能接觸到超出其需求的網路資源。

- ZTNA 的存取模型:為每一個應用程式或資源建立獨立的、受保護的存取通道。它僅在驗證通過後,才動態地為使用者與該特定資源建立連線。這好比每次都只為使用者打開特定一個房間的門,而非整棟大樓。

根據白皮書顯示,68% 的受訪者在離職後仍保有公司部分系統的存取權限,其中 32% 在離職當下即被移除,22% 在數日內、27% 在數週內、13% 在數月後,甚至有 2% 要等數年才被撤銷。

零信任架構的部署實務

以存取內部 NAS 為例,IT 管理人員若要遵循零信任原則,可依據不同技術路徑選擇方案,其中以 Tailscale 和 Cloudflare Zero Trust 為兩種知名作法。

Tailscale

核心機制:採用基於 WireGuard 的點對點加密網路(Tailnet),確保設備間通訊為端對端加密,中繼伺服器無法窺探流量內容。

使用者端設定:管理員需在各設備安裝 Tailscale 應用程式,並透過公司身份提供者(如 Apple, Google, Github, Microsoft, Okta 等)登入,以將設備加入 Tailnet。

流量路徑:在理想情況下,設備間流量會直接透過點對點連線傳輸,具備低延遲與高效能。當 NAT 穿透失敗時,流量則會自動透過 Tailscale 的 DERP(designated encrypted relay for packets)中繼伺服器轉送,依舊維持端對端加密。

存取方式:Tailscale 會自動為每台設備分配 100.x.y.z 的虛擬 IP 位址,並可搭配 MagicDNS 功能使用設備名稱進行存取,簡化主機解析與連線配置。

授權機制:管理員可透過 Tailnet 的存取控制清單(access control list,ACL)機制,基於使用者身份、群組或設備標籤(Tag),在 policy 文件中以拒絕預設(deny-by-default)原則定義最小權限存取規則。

Cloudflare Zero Trust

核心機制:CFZT 將傳統網路邊界轉移至 Cloudflare 的 Anycast 全球網路中,並以零信任原則在雲端執行身份與安全策略驗證後,再連線至內部資源。

使用者端設定:可選擇 WARP 用戶端模式(安裝 Cloudflare WARP,將設備流量導向 Cloudflare 雲端,以執行 Gateway 與 Access 策略驗證)或無用戶端瀏覽器模式(透過 Clientless Browser Access,無需安裝任何程式,即可在瀏覽器中存取 Web 應用)。

流量路徑:所有請求均先導向最近的 Cloudflare PoP(Point of Presence)節點,Cloudflare 會在雲端完成身份驗證、裝置檢查與安全掃描,通過後再透過部署於內網的 Connector 將流量安全轉送至目標資源。

存取方式:使用者透過 Cloudflare 代理的私有或公開 FQDN(完整網域名稱)存取資源;DNS 解析與連線控制皆由 Cloudflare 管理,僅在通過身份與安全策略授權後才可到達目標伺服器。

授權機制:在 Cloudflare 儀表板中,可透過 Cloudflare Access 定義多重條件授權,包括使用者身份、地理位置、裝置狀態(如是否安裝 WARP、磁碟加密、防毒版本)及網路屬性等,以實現最小權限原則。

比較

| 項目 | 傳統 VPN | Tailscale | Cloudflare Zero Trust |

|---|---|---|---|

| 使用者端設定 | VPN 用戶端 → Connect | 安裝 App → 單一登入驗證登入 → 自動重連 | WARP 用戶端或瀏覽器模式 |

| 流量路徑 | 使用者 → VPN 閘道 → 內網 | 點對點直連(失敗則會走 DERP 中繼) | 使用者 → Cloudflare Anycast → Connector |

| 存取方式 | 內網 IP 位址 / 子網 | 100.x 虛擬 IP 位址 或 MagicDNS 名稱 | 私有 FQDN(透過 Cloudflare 代理) |

| 授權機制 | 允許所有內網流量 | 身份提供者認證 + ACL(最小權限) | 多條件政策(身份/裝置狀態/地理位置) |

| 部署複雜度 | 中等 | 低(即裝即用,無需改網路設定) | 中高(需部署 Connector、調整 DNS) |

| 可稽核性 | 需另建日誌伺服器 | 支援 SSH 代理與會話錄製 | Cloudflare Logpush 即時匯出 |

| 可擴展性 | 視閘道效能而定 | 無集中樞紐,擴展彈性高 | Anycast 網路節點自動擴容 |

| 成本控制 | 設備與頻寬費用 | 按用戶/裝置數計費,無額外硬體 | 依流量與策略數量計費 |

| 免費方案 | 需自架伺服器(OpenVPN、SoftEther VPN) | 限 3 使用者、100 裝置 | 限 50 使用者(超過需升級付費)且 無裝置限制 |

結論

傳統 VPN 的侷限性正加速零信任架構的普及。這已非未來願景,而是一場正在進行的安全典範轉移。前面文章探討傳統存取模式的風險,並以 Tailscale 和 Cloudflare Zero Trust 等現代方案為例,具體展示了「永不信任,始終驗證」的理念如何透過這些唾手可得的工具化為現實。無論是對幾乎無限制免費使用的個人用戶,還是對按需付費、快速部署的企業而言,零信任網路已不再是遙不可及的藍圖,而是當下就能採用的最佳實踐。

這場變革的核心,是將信任的基礎從模糊的網路邊界,轉移到清晰的數位身份之上。無論是點對點的 Mesh VPN 還是雲端代理的 ZTNA,其共同目標都是實現最小權限存取(least privilege access),確保每一次連線都經過嚴格驗證,從而徹底根除橫向移動的攻擊路徑。

當身份成為新的安全基石,當人工智慧賦予防禦體系即時適應的能力,安全將不再是生產力的絆腳石。最終,零信任所追求的,是一個預設安全、無縫整合的數位環境。對於所有企業而言,現在正是告別傳統護城河思維、擁抱零信任的關鍵時刻,唯有如此,才能在提升安全性的同時,賦予團隊前所未有的敏捷與彈性,真正實現安全與效率的共贏。

對於想立即開始,卻對 VPN、內網穿透、反向代理、NAT 打洞等技術術語感到陌生的個人使用者,其實起步非常簡單。可以參考我先前的文章《使用 Tailscale 輕鬆建立安全且私密的通道》之如何安裝 Tailscale 章節,只需在兩台設備上用同一個帳號登入,就可以安全地進行點對點連線。就這麼簡單,恭喜你已經成功建立你自己的零信任網路了。

這背後即是零信任的核心——一切基於身份進行驗證;只要登出,連線隨即中斷。將此模式延伸至企業,員工可透過與 Okta, Microsoft Entra ID 或是 Google Workspace 等身份提供者進行驗證,IT 管理員只需在身份提供者中停用員工帳號,其所有應用的存取權限會被即時、自動地撤銷,無需手動去各個系統中刪除權限,大幅提升了安全性與管理效率。此外也能進行更複雜的策略驗證以打造全面而動態的零信任架構。