引言

Secure Shell(SSH)是一個安全協定,允許兩台電腦通過安全的連接進行資料交換(執行命令、傳檔案),並提供加密保證資料的安全與完整性。

SSH 通常用於兩台電腦的遠端登入。它取代了舊的遠端存取協定,像是 Telnet 是以明文沒有加密的方式傳輸密碼和內容。而 PTT 也在 2020 年關閉不安全的 Telnet 協定,改用 SSH 或是 WebSocket 協定,以確保通訊過程都有加密,防止竊聽與竄改,提高安全性和隱私性。

SSH 除了裝置遠端連線,還可以:

- 建立 SSH 隧道(Tunneling)進行連接埠轉發,安全的的存取網路資源。

- SFTP、SCP 提供安全檔案傳輸進行上傳或下載檔案。

- rsync 用於檔案同步,減少傳輸用量。

- 其他應用…

預設 Linux、MacOS 或是 Windows 預設都整合了 OpenSSH 套件。OpenSSH 是一個開源的 SSH 實作,讓使用者可以透過 SSH 協定所實作的套件,裡面包含了:

遠端操作工具

- ssh,用於遠端登入到其他主機並執行命令。

- scp,本地與遠端的檔案傳輸。

- sftp,類似 FTP 的使用方式,但傳輸都有進行加密。

金鑰管理工具

- ssh-add,將私鑰加入 SSH 代理程式,以便在不需要再次輸入密碼的情況下使用私鑰進行身份驗證。

- ssh-keysign,用於對 SSH 憑證進行簽名以進行身份驗證。

- ssh-keyscan,用於掃描遠端主機以搜尋其 SSH 公鑰。

- ssh-keygen,用於產生 SSH 金鑰對(公鑰和私鑰)。

伺服器端

- sshd (SSH Daemon),在伺服器上執行的常駐程式,負責接受來自用戶端的 SSH 連線請求。

- sftp-server,處理 sftp 用戶端的請求並進行檔案傳輸。

- ssh-agent,管理使用者的 SSH 金鑰,並在需要時提供這些金鑰進行身份驗證。

本文章重點會著重在如何建立公鑰與私鑰,並透過這兩把鑰匙實現無密碼認證。另外也會提及伺服器端如何執行 SSH 服務,並讓使用者端透過 SSH 進行連線。

在傳統上密碼登入方式,輸入正確的使用者密碼以進行身分驗證。若伺服器暴露在公共網路上時,可能會面臨暴力攻擊的風險,進而導致伺服器資料外洩。

為了提升安全性(與懶得輸入密碼?),可以透過公私鑰進行驗證。如此一來不需要輸入密碼就可以連線,且駭客在沒有私鑰的情況下也無法登入。

💡 本文章有使用 Tailscale 建立內網,達成本地端與伺服器端的電腦透過 hostname 或是 IP 位址進行連線。

兩台電腦要連線需要有 IP 位址,如果是公網 IP 位址則需要設定路由器進行連接埠轉發到內網,但相對暴露 SSH 連接埠危險的。 不想暴露連接埠、沒有公網 IP 位址或是無法修改路由器設定等,可閱讀《使用 Tailscale 輕鬆建立安全且私密的通道》來實現兩台電腦的連線。

SSH 重點摘要

SSH 主要兩種驗證方式為:

- 密碼身分認證(Password-based authentication)

- 公鑰認證(Public-key authentication)

實現 SSH 金鑰後,登入方式可使用金鑰登入,不需要輸入密碼。

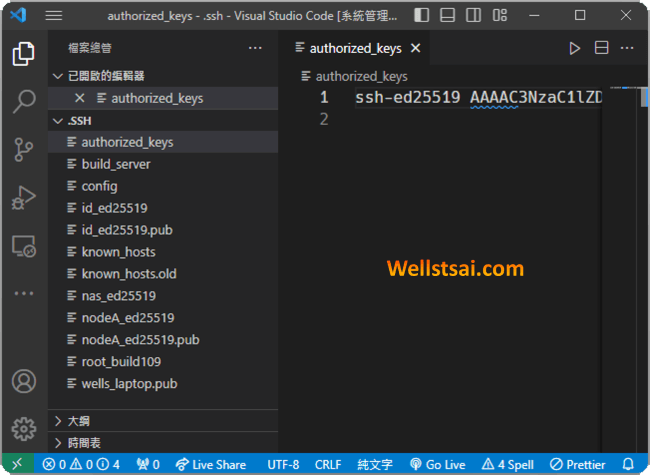

公開金鑰 內容會填寫在 遠端伺服器 上的 authorized_keys。

私密金鑰 會保留在您的本機系統上,保護此私密金鑰,不要共用它。

公開金鑰可以與任何人共用,私密金鑰只有自己有存取權限。

SSH 可以選擇不同加密演算法,RSA 為預設、目前廣泛且相容性最好的加密方法,相反,ED25519 對比於 RSA 具有更好的性能但較差的相容性,目前絕大多數伺服器都逐漸支援。為我個人目前產金鑰的首選。在此確保本地端與伺服器可以正常通訊即可。

絕大多數存取 GIT 的傳輸協定是 SSH。意味著在遠端操作像是 clone, push, pull 都會要求認證。

SSH 加密方式,雖然 RSA 比 Ed25519 相容性好,但實際在使用上建議以產生 Ed25519 為優先以確保安全性與速度。

SSH 金鑰建立與連線流程

假設 nodeA 為本地端(使用者),nodeB 為伺服器端。

nodeA 為工作的電腦,像是要進行 git clone,或是進行 SSH 連線到別的電腦上。

nodeB 為被連線的電腦,像是 git 伺服器,網頁伺服器、代理伺服器、虛擬專用伺服器等…

- 在 nodeA 或 nodeB 產生金鑰(公鑰與私鑰)。

- 把私鑰放在 nodeA,公鑰放在 nodeB。

- nodeB 建立 ~/.ssh/authorized_keys,並填入公鑰。

- nodeA 建立 ~/.ssh/config,填入連線資訊,連線資訊包含伺服器 IP 位址與私鑰路徑。

- nodeA 在進行 SSH 連線時,預設會使用金鑰進行連線。

💡要特別注意的是:

- 確定私鑰只有自己有存取權限,且 nodeB 沒有私鑰。

- nodeB 如果是 Windows 且為系統管理員。路徑需改為:

C:\ProgramData\ssh\administrators_authorized_keys- 如果連線失敗或設定金鑰後但卻要求輸入密碼,可在 SSH 連線時可以加上 -vvvv 進行除錯。

確認 SSH 環境

Linux 與 Windows 預設已經安裝好用戶端,輸入 ssh USER@IP_ADDRESS 便可以連線到其他伺服器。

若想要建立 SSH 伺服器,則需要另外安裝,並執行 SSH 服務。

Linux

| |

可以看到 Linux 目前裝的版本為 OpenSSL 3.0.2。

| |

若要讓其他電腦能透過 SSH 連到這台 Linux,則需要安裝 openssh-server

| |

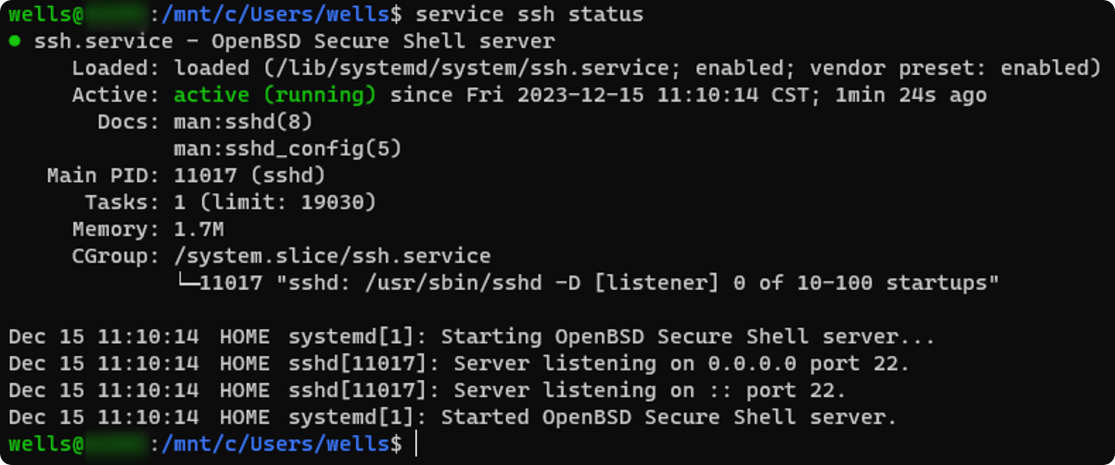

安裝後,透過 systemctl 指令來啟動、檢查服務。

| |

若成功執行,會看到綠色 active

Windows

Windows 底下除了透過 ssh -V 檢查用戶端是否安裝。

也可以透過 powershell 檢查並安裝:

| |

Installed 表示已安裝,NotPresent表示尚未安裝

目前此 Windows 可以看到 Client 已安裝,表示可以透過 SSH 連線到其他伺服器。

| |

sshd 目前沒有安裝。若要讓其他電腦可以透過 SSH 連線到此電腦,則透過 powershell 進行安裝。

以下為 OpenSSH.Client 與 OpenSSH.Server 的安裝指令:

| |

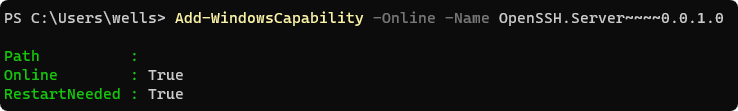

安裝 OpenSSH.Server 需要一段時間,安裝好後會出現 RestartNeeded: True,請先重開機。

使用 Microsoft Defender 防火牆,對私人網路打開 22 連接埠號。

如果有防毒軟體進行管理,此行不需要。但需要檢查防毒軟體的防火牆是否開啟 22 連接埠號。

| |

接著,啟用 SSH 服務與開機自動啟用:

| |

可以看到 sshd 的狀態,應該為 Running 狀態

| |

至此,透過另一台電腦嘗試連線,便可以成功連線上伺服器終端

| |

連線除錯方式

如果進行遠端連線失敗的話,可在連線時加入 -vvvv,進行排錯,例如:

| |

可以看到 Connection timed out,表示可能的原因有:

- 伺服器端的防火牆阻擋連線(電腦、防毒軟體、路由器)。

- sshd 沒打開。

- 用戶端的 port 22 被阻擋。

- DNS 解析錯誤。

這些問題需要一步一步進 debug,更進一步的操作可以參照 Google 大神尋求協助。

建立金鑰

由上述的 SSH 連線行為,可以發現目前尚未設定金鑰,所以預設登入是使用密碼進行登入。

建立金鑰非常簡單,由用戶端或伺服器端上執行皆可進行。

這裡 Windows 與 Linux 產生金鑰的指令都是透過 ssh-keygen。

其中參數的部分:

-t ed25519為產生一對 ed25519 金鑰。或將其改為-t rsa -b 4096,表示使用 RSA,長度為 4096 位元。-C "xxx"裡面的參數為任意值,主要是加入備註,幫助辨識金鑰是由誰建立的。

| |

產金鑰的過程,會看到 Enter file in which to save the key 的路徑,預設是在個人目錄底下的 .ssh 資料夾底下。

決定好路徑後,會再詢問 passphrase(金鑰密碼),若為空值,未來在使用金鑰進行驗證時不需要密碼。若駭客取得到私鑰,還有第二道牆需要突破。

金鑰是儲存在個人電腦、個人帳戶,一般來說外洩的機會有難度。若害怕金鑰外洩的,可以輸入非空的數值。如此未來在使用金鑰驗證,還會額外要求輸入密碼以進行驗證。但相對又麻煩了…

passphrase 可以透過 ssh-agent 來實現快取,而在快取時間內不用輸入 passphrase。

此部分建議設定金鑰密碼以提高安全性。並使用 金鑰密碼搭配 ssh-agent 進行快取。

| |

於 nodeA 產出公私鑰後,可以到個人 .ssh 目錄下檢查:

| |

其中,私鑰沒有副檔名(nodeA_ed25519),公鑰(nodeA_ed25519.pub)附檔名為 .pub。

產完金鑰對後,便可以開始部署金鑰。

⚠️ 注意:

私鑰在本機(Local),公鑰在伺服器(Server)上。若在 node B 產出公私鑰,私鑰複製到 nodeA 後記得在 nodeB 上刪除私鑰。

私鑰確定只有自己能夠存取,在 Linux 上,若權限為 777,請透過 chmod 改為 400。

1chmod 400 ~/.ssh/nodeA_ed25519

使用 SSH 金鑰建立兩台電腦連線

我們要把公鑰(nodeA_ed25519.pub)複製到伺服器上。可以透過 scp 這個程式。

用法為:scp 本地檔案路徑 使用者名稱@伺服器:伺服器路徑

Windows 複製公鑰到 Windows

| |

Windows 複製到 Linux

| |

輸入完密碼後,便可以把公鑰透過 scp 複製到伺服器上。

| |

複製後,在 nodeB 上(伺服器端),新增檔案並填入公鑰內容。

使用者為根據 nodeB 的使用者

- Windows 一般使用者:

C:\Users\wells_nodeA\.ssh\authorized_keys- ⚠️ Windows 系統使用者:

C:\ProgramData\ssh\administrators_authorized_keys- Linux 一般使用者/root:

~/.ssh/authorized_keys

- 記事本開啟公鑰 (nodeA_ed25519.pub)

- 全選複製內容

- 新增上述檔案

- 在上述檔案內,貼上公鑰內容後存檔

最後,本地端 nodeA 新增 config 設定檔後儲存:

- Windows:

C:\Users\wells_nodeA\.ssh\config - Linux:

~/.ssh/config

| |

設定檔內容說明

- Host 為個人可辨識的名稱

- User 是伺服器上的使用者名稱

- HostName 為伺服器的 IP 位址或 host 名稱

- IdentityFile 為私鑰路徑,Windows 與 Linux 上都可以使用

~/表示個人目錄

儲存後,就可以實現以金鑰進行登入,若登入失敗要求輸入密碼,可以檢查

- 金鑰是否正確

- authorized_keys 路徑是否正確

進行 SSH 連線,此時不會要求輸入密碼

| |

使用 SSH 金鑰存取位於 Synology 上的 Git 伺服器

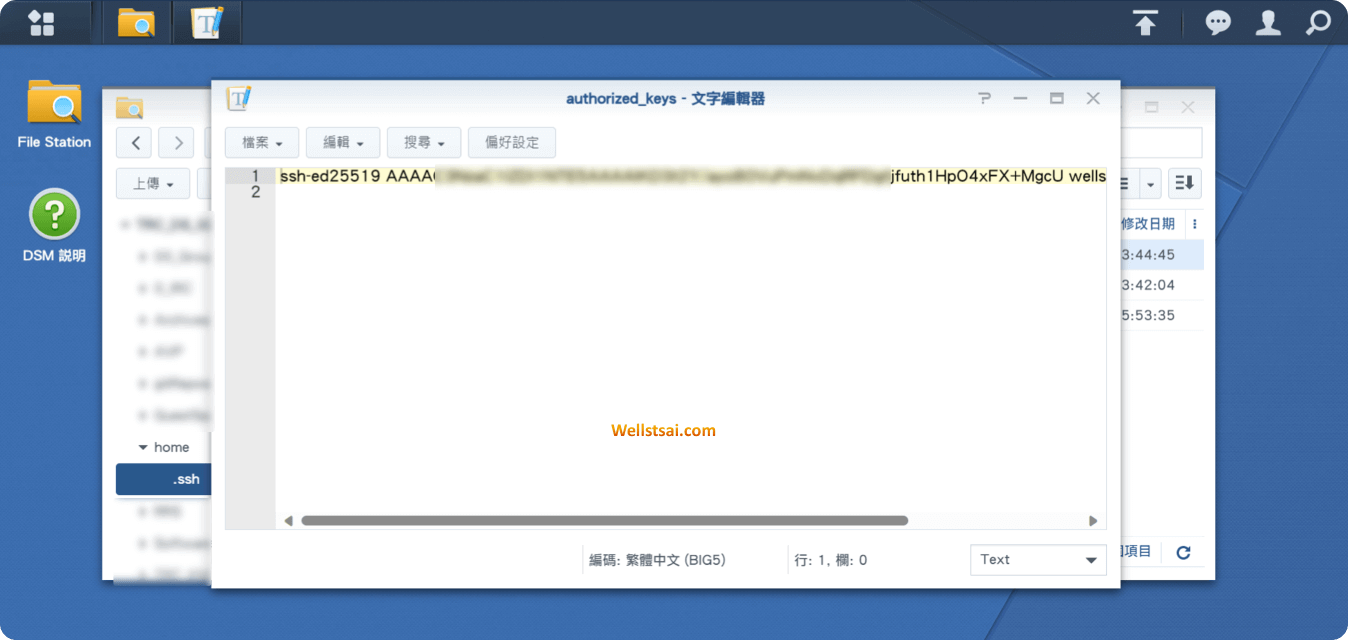

在本地端 Windows/Linux 上建立好金鑰後,將公鑰放置 Synology 的個人使用者目錄下的 .ssh 資料夾,沒有目錄的話需要自行建立。並新增 authorized_keys 並填入公鑰內容。

在本地端上的 config 設定檔,填入主機資訊:

- Windows:

C:\Users\wells\.ssh\config - Linux:

~\.ssh\config

| |

設定檔內容說明

- Host 為辨識名稱

- User 為 NAS 登入帳號

- HostName 為 NAS IP 位址

- IdentityFile 為私鑰路徑

執行 git remote 相關指令時,則會優先使用金鑰進行認證,而不用輸入密碼。

使用 SSH 金鑰存取 GitHub

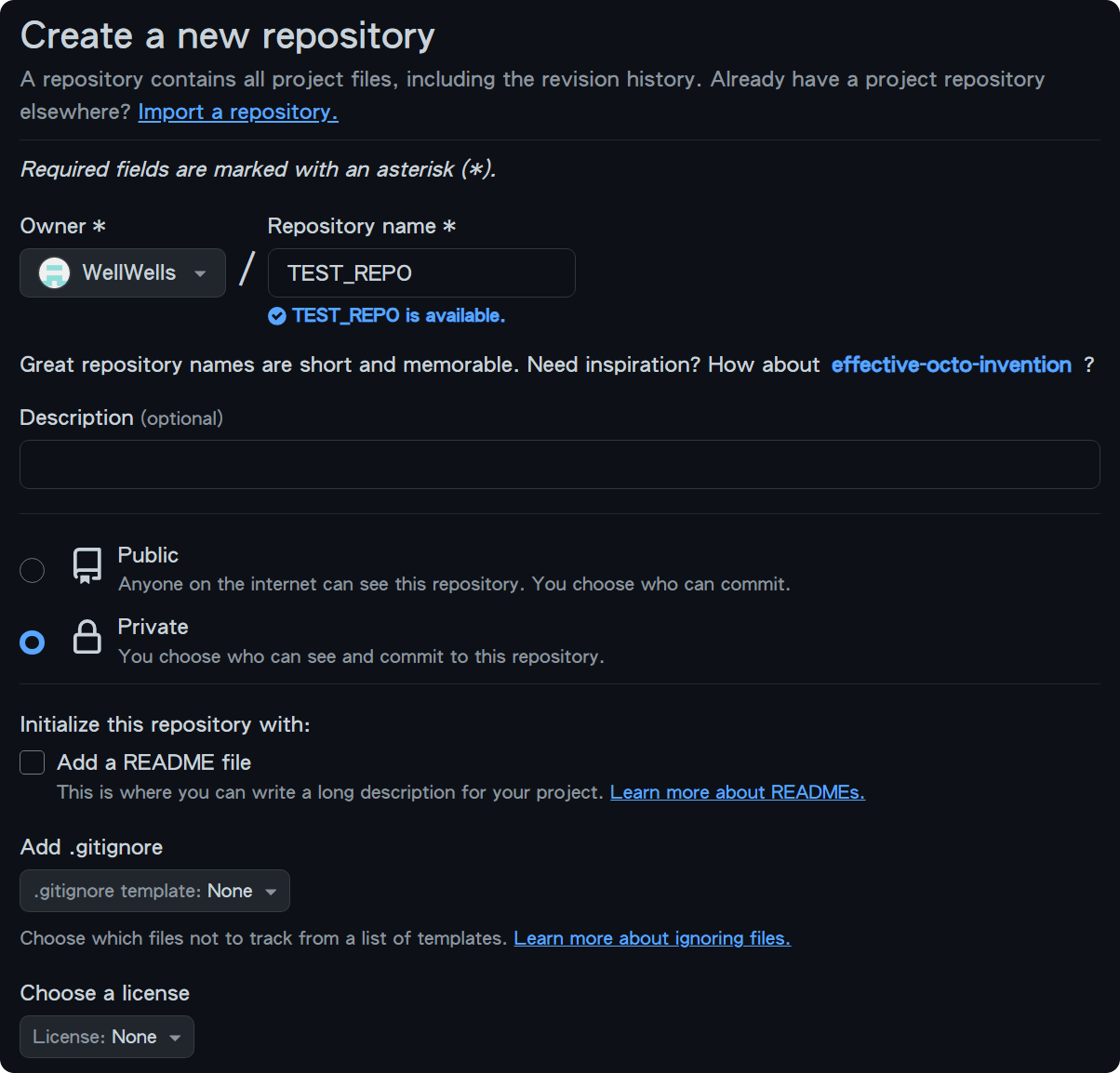

首先在 GitHub 建立新的 repo,若已經有 repo 的可略過此步驟。

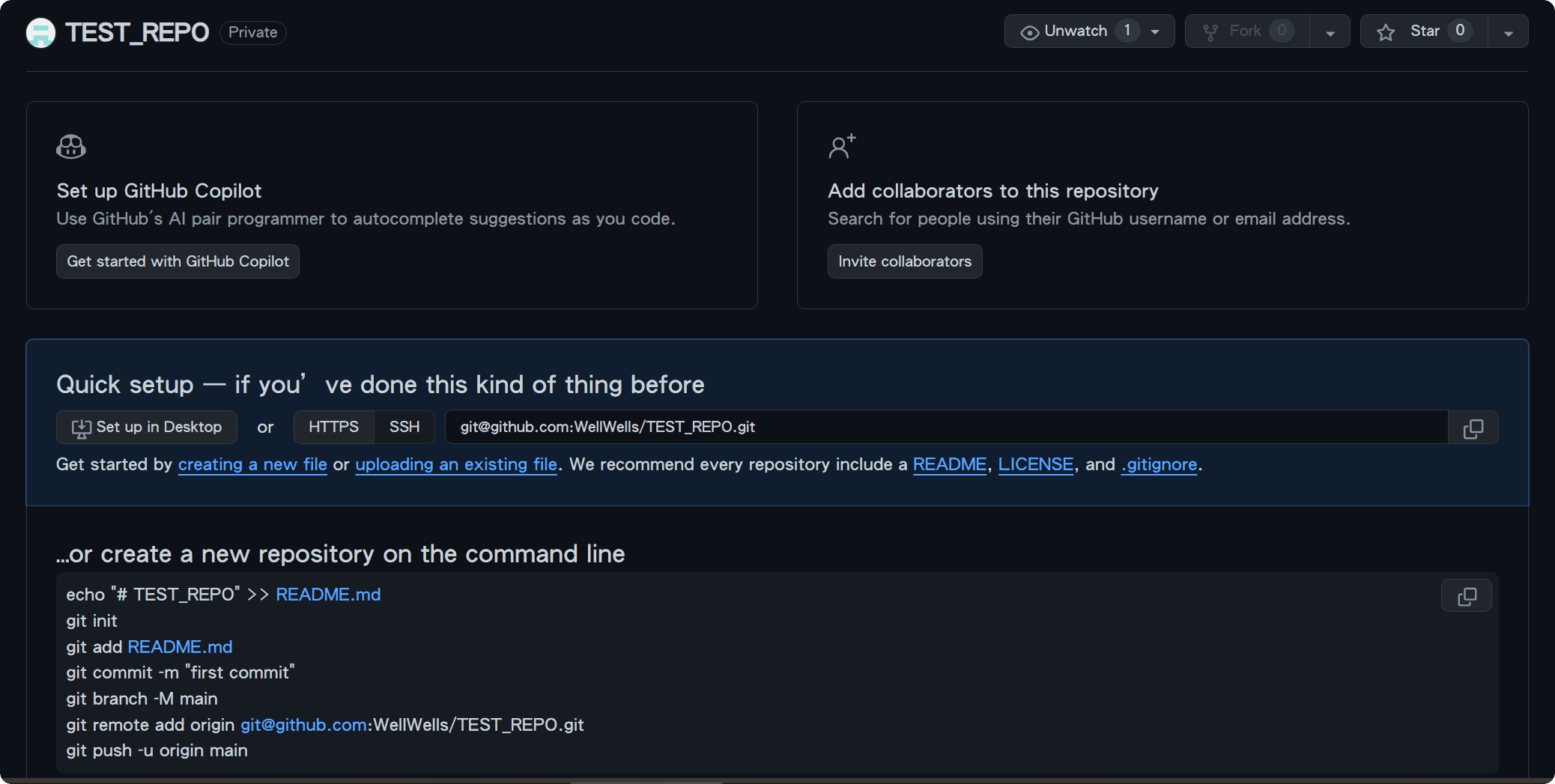

建立後,github 會提供 SSH 的連結

| |

如果在本地端直接進行 clone,會跳出沒有權限:

| |

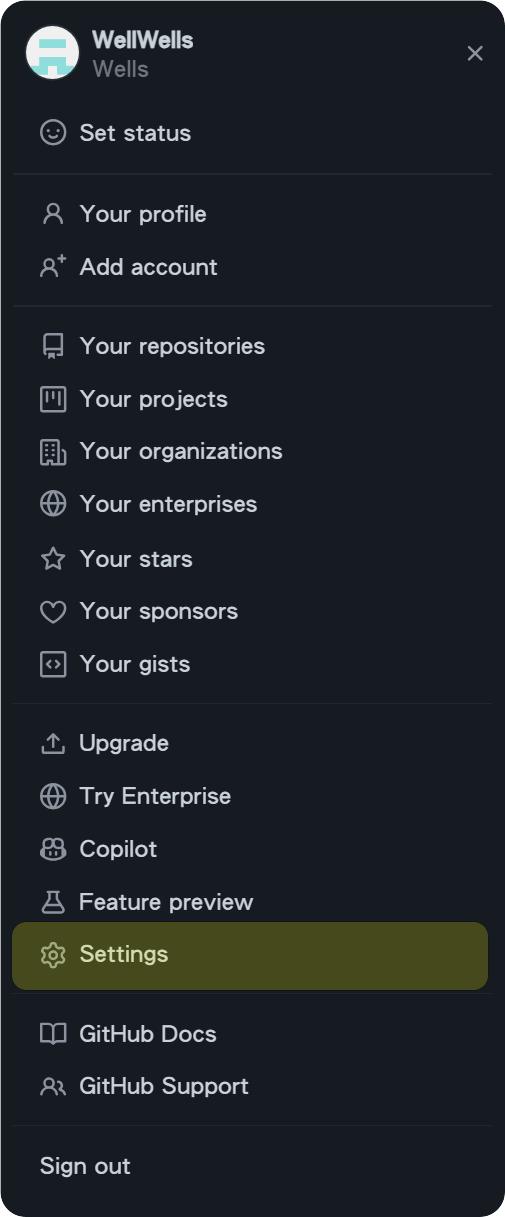

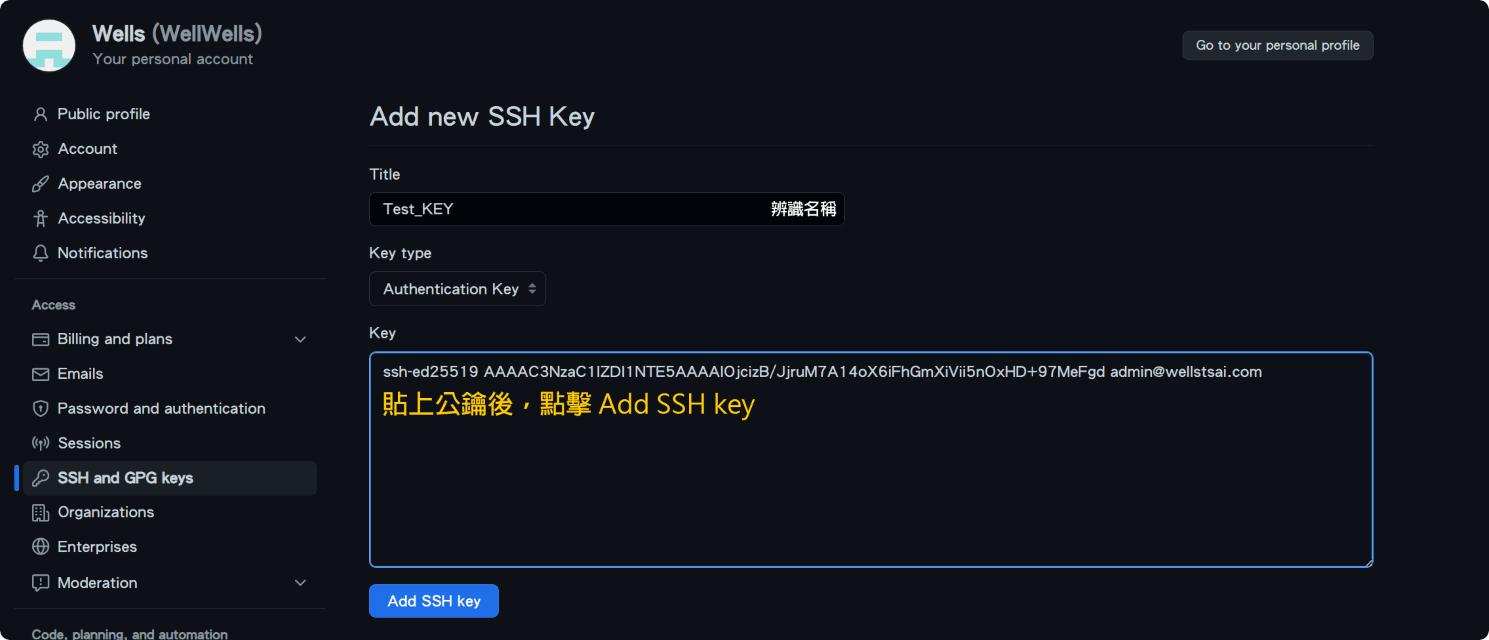

點擊右上方的個人圖示叫出選單,點選 Setting 進入設定頁面

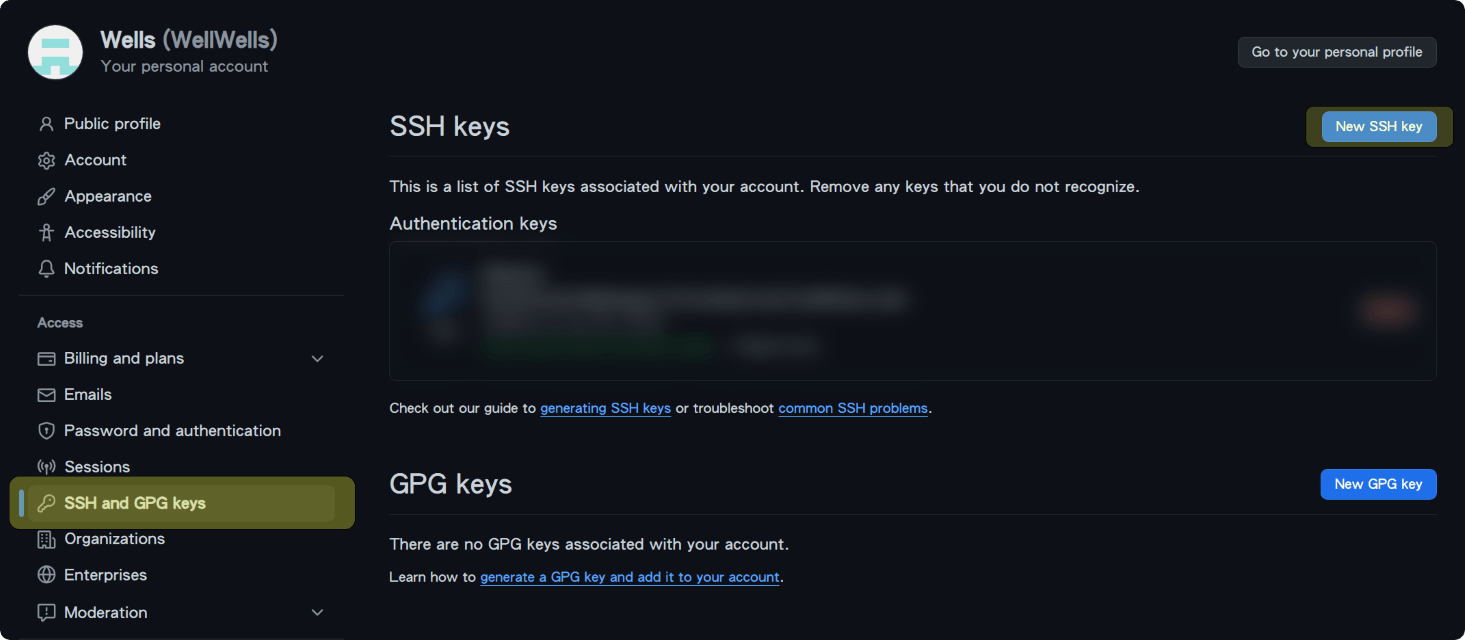

左邊選擇 SSH and GPG keys,進入 SSH Key 頁面後,點擊 New SSH key 新增公鑰。

在本地端上的 config 設定檔,填入主機資訊:

- Windows:

C:\Users\wells\.ssh\config - Linux:

~\.ssh\config

| |

設定檔內容說明

Host為辨識名稱HostName固定為github.comIdentityFile為私鑰路徑

在 clone 一次就可以正常使用金鑰存取 GitHub repo。

| |

進階安全設定

此章節適用於對安全性敏感的使用者,也建議設定以下相關 config 以達到更高的安全性。

關閉密碼認證

如果預設遠端伺服器 (nodeB) 走的是密碼認證,確定金鑰可以成功登入後,可以關閉密碼認證提高安全性。

設定檔路徑:

- Windows:

C:\ProgramData\ssh\sshd_config - Linux:

/etc/ssh/sshd_config

找到約 50 行附近,並將 PasswordAuthentication 改為 no,記得移除前面的 #

| |

修改後,重新啟動 sshd 後,下次登入僅使用金鑰進行,若金鑰遺失則無法登入

透過 PowerShell 重新啟動 sshd

| |

Linux 重新啟動 sshd

| |

金鑰密碼搭配 ssh-agent

在建立金鑰章節有說明 passphrase 預設可為空值,在進行 SSH 時不需要密碼。然而私鑰如果外洩,駭客可以直接透過此私鑰進行 SSH 連線。

在此,建立金鑰時可以加入 passphrase,並透過 ssh-agent 快取私鑰在記憶體中,只要輸入一次密碼後,都會透過此快取進行金鑰驗證。

以下操作使用 Windows 為範例,Linux 的操作基本相同一致。

其主要差異在 Windows 底下 SSH 執行檔分為兩包,分別為:

- OpenSSH 底下的

C:\Windows\System32\OpenSSH - Git 目錄底下的

C:\Program Files\Git\usr\bin

故需要將 Git 的 sshCommand 更改為 OpenSSH 的路徑。

Windows:

| |

Linux:

| |

macOS 指令可能有些不同,請參閱解法

確定 ssh-agent 已載入私鑰,私鑰可以備份至安全的地方,並在此電腦上移除。

只要 ssh-agent 有成功啟動,預設都會透過 agent 進行金鑰認證。

最終,本地端 nodeA 的 .ssh 資料夾,應該只有 known_hosts 與 config。

config 裡面的 IdentityFile 路徑也可以移除。

| |

ssh-agent 預設時間是永久,若要提高安全性可以設定快取時間。

| |

使用 SSH agent 轉發

GitHub 與 nodeB 上已經填入公鑰,本地端 nodeA 已經透過 ssh-add 新增私鑰到 ssh-agent。

所以本地端可以 SSH 到 nodeB,或透過進行 git 相關指令把 GitHub 的程式碼 clone 下來至 nodeA。

現在,若要在 nodeB 上進行 git clone 把 GitHub 的程式碼抓下來,私鑰不需要放到 nodeB。

可以透過 SSH agent 轉發實現私鑰轉發。

| |

如果每次 SSH 都要帶參數覺得麻煩,也可以在 config 內新增 ForwardAgent

| |

連線後,遠端伺服器可以使用 ssh-add -l 檢查是否已經載入私鑰。

若已載入私鑰,此時便可透過該金鑰,在 nodeB 上進行 git clone。

Windows 預設自帶版本為 8.6p1,進行 agent 轉發後檢查伺服器上的私鑰是有載入的。

然而進行 git clone 會出現公鑰認證失敗,此部分為 OpenSSH Bug。

Windows 使用者可以到微軟 OpenSSH Release 手動安裝_8.9p1 後,進行 git 相關操作是正常的。

另外,如果遠端伺服器的信任度不高,可考慮改用 Proxyjump 進行跳板。其基本原理是私鑰儲存在 NodeA 上,當在 NodeB 存取 GitHub 時,可設定 NodeA 為跳板。

使用 Proxy 的好處是不從 NodeA 轉發金鑰到 NodeB 上,而是直接在 NodeA 上進行 SSH 操作,並把結果回傳至 NodeB。

如果 NodeB 的信任度較低(例如有其他使用者擁有更高的 root 權限),則應考慮使用 Proxyjump 進行代理操作。

參考文獻

- 允許遠端電腦取用你的 Mac

- 開始使用 OpenSSH for Windows

- OpenSSH Server

- 如何在 Windows 正確的安裝與設定 OpenSSH Server 服務

- 使用命令列管理 Windows 防火牆

- SSH 複雜密碼

- Adding a new SSH key to your GitHub account

- How to maintain ssh-agent login session with Windows 10’s new OpenSSH and PowerShell

- Automatically starting ssh-agent when powershell or git-bash are started

- 適用于 Windows 的 OpenSSH 中的金鑰型驗證

- Using SSH agent forwarding

- Ssh fails to use private key from ssh-agent: communication with agent failed

- SSH Agent Forwarding considered harmful